A szerver oldalon módosítani kell az IP továbbítási szabályokat.

$ sudo nano /etc/sysctl.conf

Keresse meg a "net.ipv4.ip_forward" részt és távolítsa el a "#" az utasításnál.

Néhány tűzfal szabályt módosítani kell a kliens kapcsolatok megfelelő irányításához.

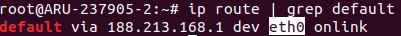

$ ip route | grep default

Jegyezze meg a "dev" utáni nevet (a képen a név "eth0").

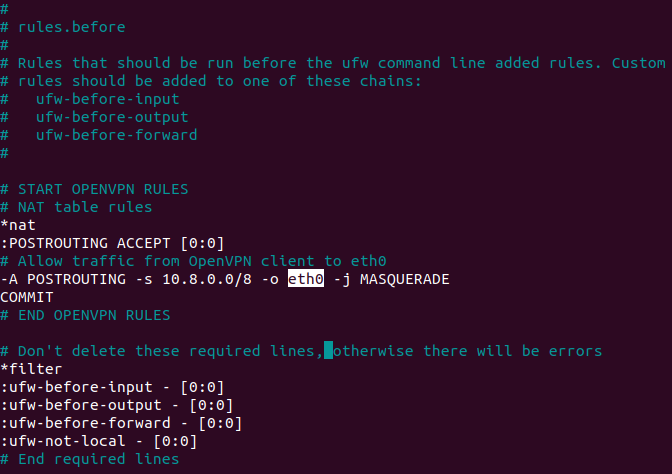

$ sudo nano /etc/ufw/before.rules

Adja hozzá a parancsokat az alábbi ábra szerint, az "eth0" -át helyettesítve a hálózati interfész nevével.

Mentse és lépjen ki.

$ sudo nano /etc/default/ufw

Cserélje ki a "DEFAULT_FORWARD_POLICY" paraméter értékét az "ACCEPT" értékre.

Engedélyezze az 1194 UDP és a 22 SSH portokat:

$ sudo ufw allow 1194/udp $ sudo ufw allow OpenSSH

Indítsa újra a tűzfalat:

$ sudo ufw disable

$ sudo ufw enable

Indítsa el a VPN szolgáltatást:

$ sudo systemctl start openvpn

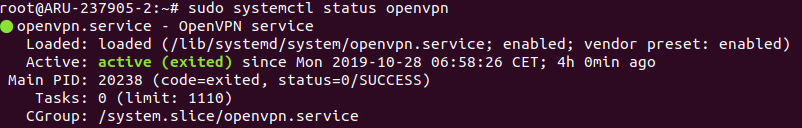

Ellenőrizze a VPN szolgáltatás állapotát. Ha minden jól ment, akkor az alábbi képernyőhöz hasonlót kell látnia.

$ sudo systemctl status openvpn

Állítsa be a szolgáltatás indítását a szerver indításakor:

$ sudo systemctl enable openvpn

Hozza létre az alapkonfigurációt a kliensek számára:

$ sudo mkdir -p ~/client-configs/files

$ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

$ sudo nano ~/client-configs/base.conf

Keresse meg a "remote" részt és ellenőrizze, hogy a "remote IP_Server 1194" látható.

- IP_Server: adja meg a szerver IP-t

- 1194: korábban kiválasztott port.

Keresse meg a "proto" részt és ellenőrizze, hogy a szerver UDP-re van állítva (látni fogja, hogy a TCP sor ki van kommentezve ";" karakterrel).

Menjen a "user" és "group" részekre és távolítsa a ";" karaktert.

Menjen a "ca.crt" - "client.crt" - "client.key" - "ta.key" részekre és távolítsa a ";" karaktert minden sor elejéről.

Menjen a "cipher" részre és adja hozzá az "auth SHA256" utasítást a "cipher AES-256-CBC" utasítás alá.

Adja hozzá a "key-direction 1" utasítást tetszőleges helyen.

Adja hozzá az alábbi kikommentezett sorokat. Ha a kliens Linux gép, akkor maradjon kikommentezve.

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

Mentse és lépjen ki.