Ebben az útmutatóban leírjuk, hogyan kell létrehozni egy magánhálózatot, amelyhez két vagy több különböző adatközpontban található Cloud Szerver csatlakozik, létrehozva egy VPN tunnelt az adatközpontok forgalomirányítói/tűzfalai között. A forgalomirányító/tűzfal géphez egy

pfSense alapú Cloud Szervert fogunk használni, amely a Cloud Computing egyik sablonjaként érhető el.

Itt látható a hálózati struktúra, amit az útmutató követésével létrehozhatunk:

Így a folyamat befejezése után, az "adatközpont 1"-ben található "szerver1" csatlakozik az "adatközpont 2"-ben található "szerver2"-hez, az adatcsere egy védett csatornán történik és a két szerver képes lesz kommunikálni a hozzájuk rendelt belső IP címek használatával.

Pontosabban az adatok, amelyek a "szerver1"-ről a "szerver2"-re tartanak, a "pfsense1" által titkosításra kerülnek majd a "pfsense2" által visszafejtésre, így, ha az adatok áthaladnak a nem biztonságos hálózaton (az interneten), senki nem lesz képes dekódolni azokat.

Amellett, hogy bonyolult az adatok útvonala az Interneten keresztül az "adatközpont 1" és az "adatközpont 2" között, a "szerver1" és a "szerver2" képes lesz kommunikálni csupán 2 ugrással ("pfsense1" és "pfsense2").

Ehhez az útmutatóhoz szükséges néhány előfeltétel, az útmutató 4 részben kerül tárgyalásra:

- az útmutató első része megmutatja, hogyan kell létrehozni a védett csatornát

- a második leírja a szükséges lépéseket amennyiben Windows szervereket szeretne csatlakoztatni (Windows operációs rendszerrel rendelkező "szerver1" és/vagy "szerver2")

- a második leírja a szükséges lépéseket amennyiben Linux szervereket szeretne csatlakoztatni (Linux operációs rendszerrel rendelkező "szerver1" és/vagy "szerver2")

- kiegészítés azok számára, akik 3 vagy több Cloud Szervert szeretnének csatlakoztatni 3 vagy több különböző adatközpontokban, többszörös point-to-point kapcsolat használatával a különböző adatközpontok között (MESH hálózat típus)

Az előfeltételek:

- két Cloud Szerver két különböző adatközpontban egymással összekötve, alábbiakban, mint "szerver1" és "szerver2"

- két virtuális switch ("virtuális switch 1" és "virtuális switch 2"), mindegyik adatközpontban egy

- két pfSense alapú Cloud Szerver, alábbiakban, mint "pfsense1" és "pfsense2"

- a "szerver1" és a "pfsense1" csatlakoztatva a "virtuális switch 1"-en keresztül

- a "szerver2" és a "pfsense2" csatlakoztatva a "virtuális switch 2"-n keresztül

A fenti előfeltételek teljesítéséhez szükséges lépések részletei:

- Az adatközpont 1-ben:

- hozzon létre egy pfSense cloud szervert "pfsense1"

- hozzon létre egy virtuális switch-et "virtual switch 1"

- csatlakoztassa a "pfsense1" második hálózati adapterét a "virtuális switch 1"-hez

- csatlakoztassa a "server1" második hálózati adapterét a "virtuális switch 1"-hez

- Az adatközpont 2-ben:

- hozzon létre egy pfSense cloud szervert "pfsense2"

- hozzon létre egy virtuális switch-et "virtual switch 2"

- csatlakoztassa a "pfsense2" második hálózati adapterét a "virtuális switch 2"-hez

- csatlakoztassa a "server2" második hálózati adapterét a "virtuális switch 2"-hez

- 1 - A pfSense forgalomirányító/tűzfal konfigurálása

- 1.1 A következő lépések elvégzéséhez ismernie kell a két pfSense Cloud Szerver ("pfsense1" és "pfsense2") a létrehozáskor hozzárendelt nyilvános IP címét.

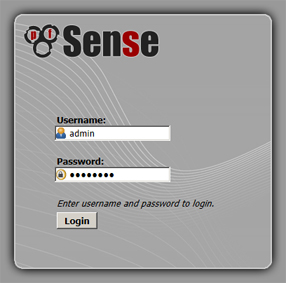

A pfSense webes felületen keresztül konfigurálható, csatlakozva a webes admin felülethez böngésző segítségével.

Ha például létrehozza a pfSense Cloud Szervert a 95.110.156.254 hozzárendelt IP címmel:

- 1.1.1 a böngészőjét megnyitva csatlakozhat a https://95.110.156.254 címhez

- 1.1.2 megadhatja a belépési adatait: adja meg az "admin" nevet a "Username" mezőbe és a jelszót, amit a Cloud Szerver létrehozásakor választott.

- 2 - "pfsense1" konfigurálás

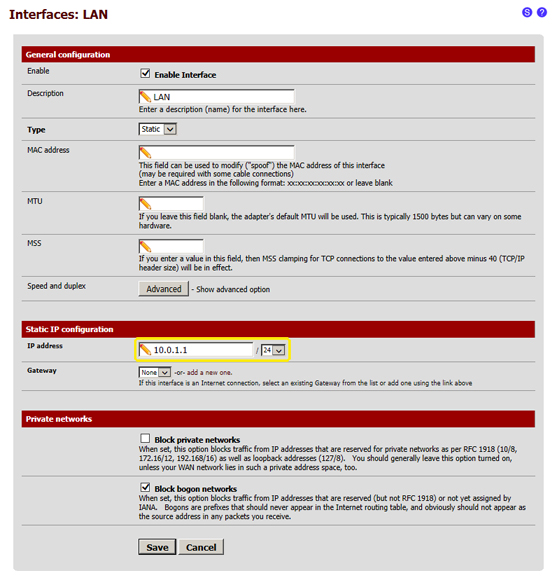

- 2.1 Rendeljen hozzá egy IP címet a "pfsense1" második hálózati adapteréhez (példánkban a 10.0.1.1 belső IP címet használjuk)

- 2.1.1 a felső menüben válassza az "Interfaces", majd a "LAN" részt

- 2.1.2 ezen a lapon a "Static IP configuration" részben adja meg az IP Address mezőbe a "10.0.1.1" értéket, majd válassza a "/24" lehetőséget, amikor kész, kattintson a "Save" gombra

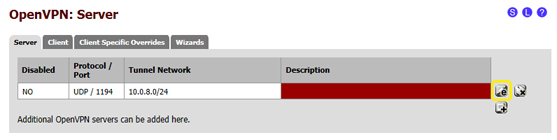

- 3 - A pfSense beállítása OpenVPN szerverként

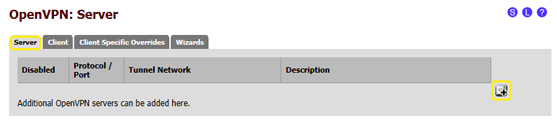

- 3.1 a pfSense webes admin felületén válassza a "VPN", majd az "OpenVPN" lehetőséget a felső menüből

- 3.2 a "Server" lapon kattintson a "+" jelre a jobb alsó sarokban

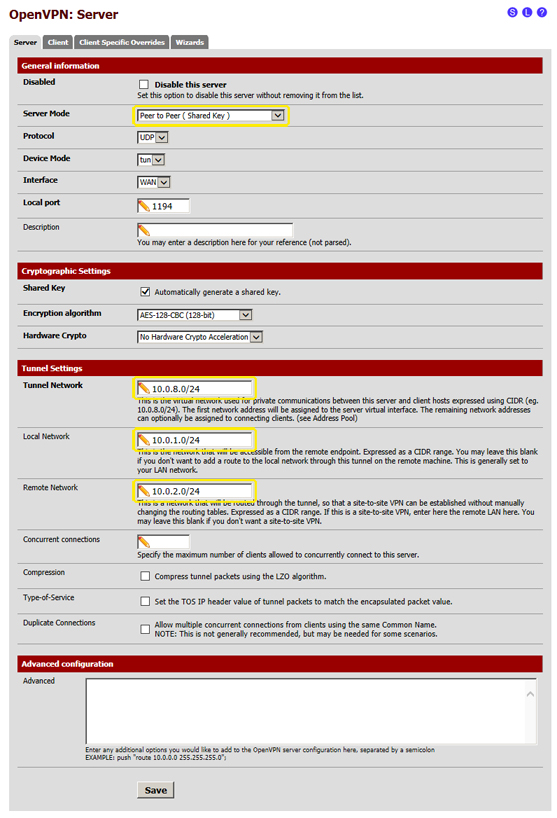

- 3.3 ezen a lapon módosítani kell néhány alapértelmezett beállítást a következőkre:

- 3.3.1 Server Mode: válassza a "Peer to Peer (Shared Key)" lehetőséget

- 3.3.2 Tunnel Network: adja meg a "10.0.8.0/24" értéket

- 3.3.3 Local Network: adja meg a "10.0.1.0/24" értéket

- 3.3.4 Remote Network: adja meg a "10.0.2.0/24" értéket

- 3.4 a többi érték üresen hagyható, illetve meghagyható az alapértelmezett beállítás

- 3.5 a változtatások után a lap a következőképpen fog kinézni:

- 3.6 kattintson a "Save" gombra a lap alján

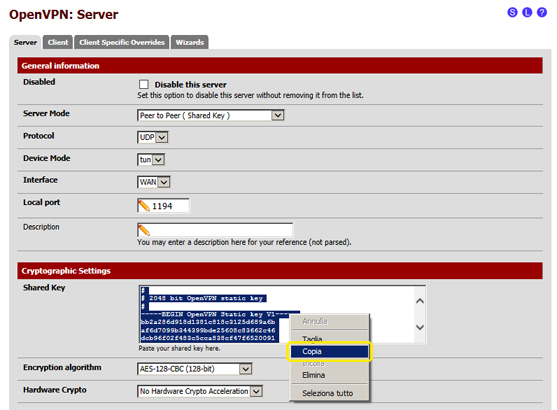

- 3.7 most ki kell másolnia a "Shared Key" értékét, amely automatikusan generálódott az előző lépés alatt: kattintson az "e" (edit) jelre a jobb alsó sarokban, hogy visszatérjen az előző OpenVPN kapcsolat szerkesztő lapra,

- 3.8 Menjen a "Shared Key" szövegdobozra, jelölje ki a teljes tartalmát, kattintson rá jobb gombbal, majd válassza a "Copy" lehetőséget a menüből

- 3.9 Mentse el a kimásolt szöveget egy fájlban. Ez a szöveg tartalmazza a hitelesítő kulcsot, amit az OpenVPN "pfsense2" szerveren történő beállítása során használunk fel, így az képes lesz bejelentkezni a "pfsense1"-hez történő csatlakozáskor.

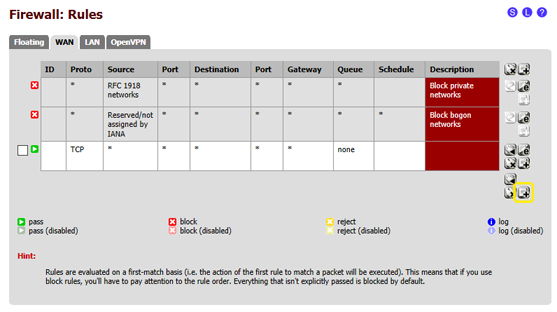

- 4 - A tűzfal beállítása

- 4.1 A tűzfal beállítása a WAN interfészre

- 4.1.1 A pfSense webes admin felületén válassza a felső menüből a "Firewall", majd a "Rules" lehetőséget

- 4.1.2 a "WAN" lapon kattintson a "+" jelre a jobb alsó sarokban

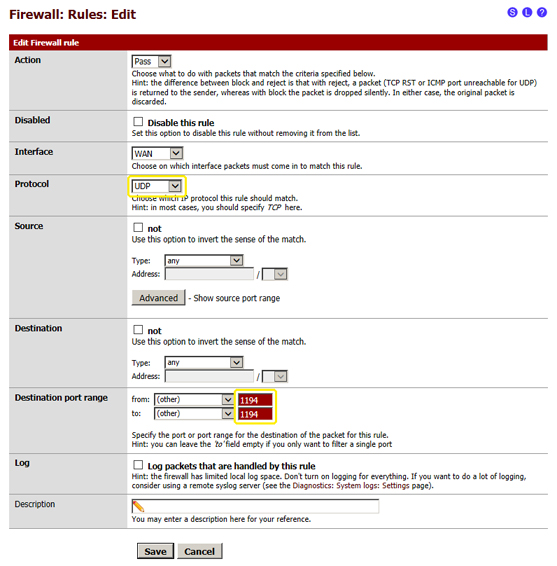

- 4.1.3 ezen a lapon meg kell változtatni néhány alapértelmezett beállítást a következőkre:

- 4.1.3.1 Protocol: válassza az "UDP" lehetőséget

- 4.1.3.2 Destination port range: adja meg a "1194" értéket a "from:" és a "to:" mezőkbe

- 4.1.4 a módosítások után a lap a következőképpen fog kinézni:

- 4.1.5 kattintson a "Save" gombra a lap alján

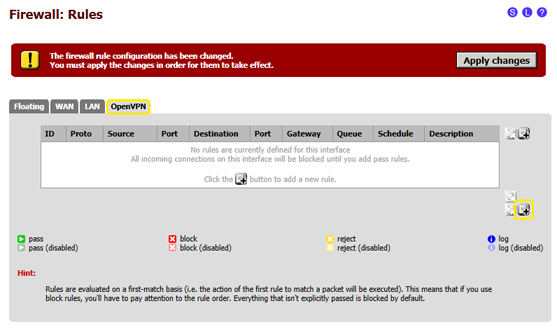

- 4.2 A tűzfal beállítása az "OpenVPN" interfészhez

- 4.2.1 A pfSense webes admin felületén válassza a felső menüből a "Firewall", majd a "Rules" lehetőséget

- 4.2.2 a "OpenVPN" lapon kattintson a "+" jelre a jobb alsó sarokban

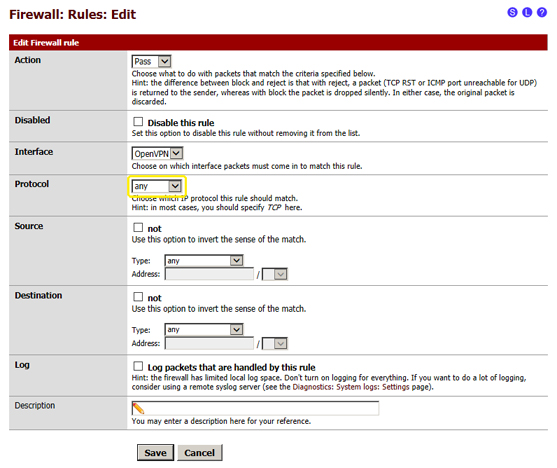

- 4.2.3 ezen a lapon meg kell változtatni néhány alapértelmezett beállítást a következőkre:

- 4.2.3.1 Protocol: válassza az "any" lehetőséget

- 4.2.4 a módosítások után a lap a következőképpen fog kinézni:

- 4.2.5 kattintson a "Save" gombra a lap alján

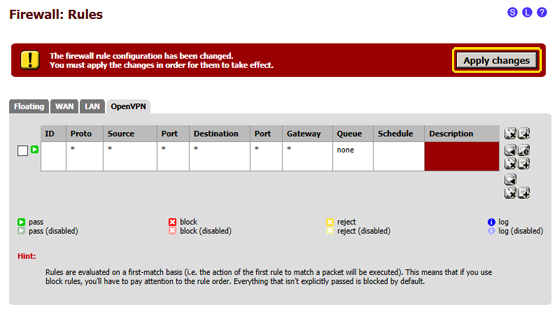

- 4.3 A változtatások alkalmazása a tűzfal szabályokhoz

- 4.3.1 Az előző lépés befejezése után elérheti a tűzfal szabályok listáját, a jobb felső sarokban kattintson az "Apply changes" gombra

- 4.3.2 a tűzfal beállítása a pfSense szerveren elkészült.

- 5 - "pfsense2" konfigurálás

- 5.1 Csatlakozzon a "pfsense" webes admin felületéhez a 1. lépés szerint

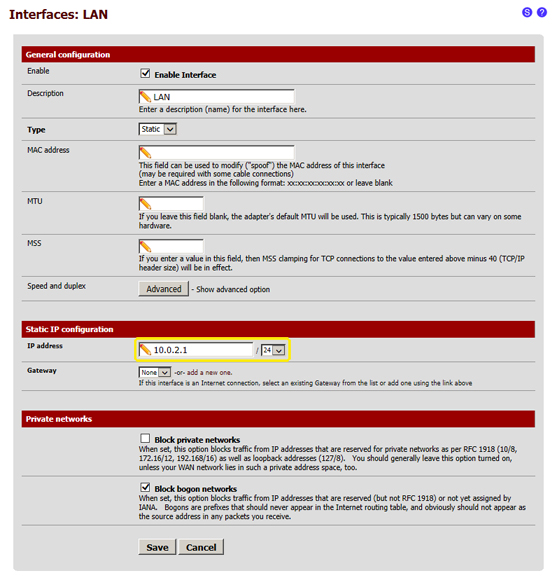

- 6 - IP cím hozzárendelése a "pfsense2" második hálózati adapteréhez (példánkban a 10.0.2.1 belső IP címet használjuk)

- 6.1 a felső menüben válassza az "Interfaces", majd a "LAN" részt

- 6.2 ezen a lapon a "Static IP configuration" részben adja meg az IP Address mezőbe a "10.0.1.1" értéket, majd válassza a "/24" lehetőséget, amikor kész, kattintson a "Save" gombra

- 7 - A pfSense beállítása OpenVPN kliensként

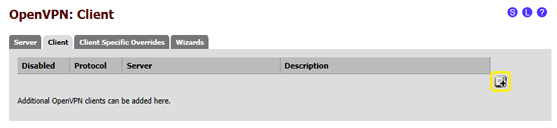

- 7.1 a pfSense webes admin felületén válassza a "VPN", majd az "OpenVPN" lehetőséget a felső menüből

- 7.2 a "Client" lapon kattintson a "+" jelre a jobb alsó sarokban

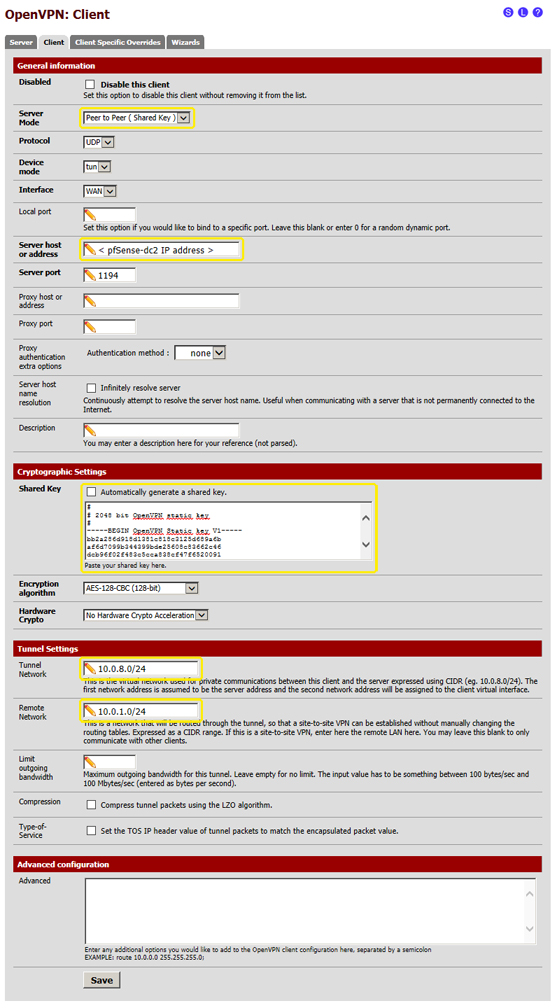

- 7.2.1 Server Mode: válassza a "Peer to Peer (Shared Key)" lehetőséget

- 7.2.2 Server host or address: adja meg a "psfense1" nyilvános IP címét

- 7.2.3 Shared Key: vegye ki a jelet az "Automatically generate a shared key" négyzetéből, majd illessze be a szövegdobozba a "pfsense1" beállításakor elmentett hitelesítő kulcsot (3.8 és 3.9 lépések)

- 7.2.4 Tunnel Network: adja meg a "10.0.8.0/24" értéket

- 7.2.5 Remote Network: adja meg a "10.0.1.0/24" értéket

- 7.3 a többi érték üresen hagyható, illetve meghagyható az alapértelmezett beállítás

- 7.4 a változtatások után a lap a következőképpen fog kinézni (kivéve a "Server host or address" mezőt):

- 7.5 kattintson a "Save" gombra a lap alján

- 8 - A tűzfal beállítása

- 8.1 Ismételje meg a 4. pont lépéseit (4.1, 4.2, 4.3) a "pfsense2" Cloud Szerver esetében is

- 9 - A tűzfal beállítása

- 9.1 Ellenőrizze a kapcsolatot a "pfsense1" és a "pfsense2" között

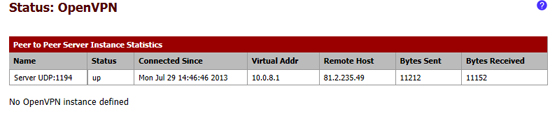

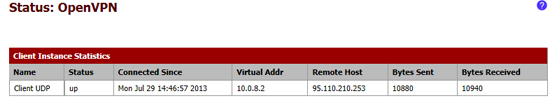

- 9.2 a pfSense webes admin felületén a felső menüben válassza a "Status", majd az "OpenVPN" lehetőséget

- 9.3 a "pfsense1" (OpenVPN szerver) szerveren a "Status" értéke legyen "up", az oldal hasonlóképpen néz ki:

- 9.4 a "pfsense2" (OpenVPN kliens) szerveren a "Status" értéke legyen "up", az oldal hasonlóképpen néz ki:

- 9.5 Ha a kapcsolat létrejött, meg lehet kezdeni a virtuális hálózat szervereinek ("szerver1" és "szerver2") konfigurálását, ha nem, ellenőriznie kell az összes előző lépést 2. ponttól kezdve.